1. 目的和范围

2. 引用文件

3. 职责和权限

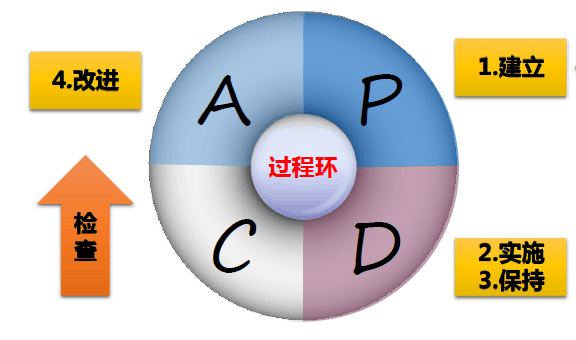

4. 持续改进

5. 纠正措施制度

5.1. 信息的收集和汇总分析

5.2. 下达任务

5.3. 纠正措施的实施

5.4. 监督和效果验证

6. 预防措施制度

6.1. 分析潜在不符合项的原因

6.2. 预防措施的实施

6.3. 监督和验证

7. 实施策略

8. 相关记录

漏洞扫描管理:

a) 管理员应定期进行漏洞扫描,客户端和服务器可使用相关工具进行漏洞扫描。

b) 根据漏洞扫描结果,管理员应及时修补系统漏洞。

渗透测试管理:

a) 技术符合性检查应由有经验的系统工程师手动执行(如需要,利用合适的软件工具支持),或者由技术*用自动工具来执行,此工具可生成供后续解释的技术报告。

b) 如果使用渗透测试或脆弱性评估,则应格外小心,因为这些活动可能导致系统安全的损害。这样的测试应预先计划,形成文件,且重复执行。

审核注意事项:

应与合适的管理者商定审核要求;

应商定和控制检查范围;

检查应限于对软件和数据的只读访问;

非只读的访问应仅用于对系统文件的单独拷贝,当审核完成时,应擦除这些拷贝,或者按照审核文件要求,具有保留这些文件的义务,则要给予适当的保护;

应明确地识别和提供执行检查所需的资源;

应识别和商定特定的或另外的处理要求;

应监视和记录所有访问,以产生参照踪迹;对关键数据或系统,应考虑使用时间戳参照踪迹;

应将所有的制度、要求和职责形成文件;执行审核的人员应独立于审核活动

1. 目的和范围

为确保公司的业务能够持续稳定的进行,限度的降低信息安全事件对业务的影响,特制订本管理制度。

业务连续性管理为关键业务过程提供支持。

2. 引用文件

1) 下列文件中的条款通过本规定的引用而成为本规定的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励各部门研究是否可使用这些文件的版本。凡是不注日期的引用文件,其版本适用于本标准。

2) GB/T 22080-2016/ISO/IEC 27001:2013 信息技术-安全技术-信息安全管理体系要求

3) GB/T 22081-2016/ISO/IEC 27002:2013 信息技术-安全技术-信息安全管理实施细则

4) 《信息安全事件管理制度》

3. 职责和权限

1) 信息安全管理小组:审批业务连续性计划,分配相关资源,确保业务持续性活动顺利进行;在发生重大信息安全事件或灾难时担任公司业务中断的恢复的总指挥与总协调。

2) 信息安全工作小组:负责组织进行相关业务连续性计划(BCP)编写,审核BCP,组织BCP演练,监督修改完善;在发生重大信息安全事件或灾难时,负责协调进行信息和资产保护,及时恢复中断的业务。

3) 各相关部门:配合信息安全工作小组执行BCP的编写与演练;在发生重大信息安全事件或灾难时,负责保护本部门的信息和资产,及时恢复中断的业务。

-/gbacfji/-

http://lsjsqd.b2b168.com