1) 数据保护和个人信息的隐私

谨慎遵守国家法律法规有关个人资料保密和隐私的规定,保护处理个人信息和数据安全。

2) 防止滥用信息处理设施

防止任何在受到管理的信息处理实施受到滥用。

3) 密码控制措施的规则

遵照《访问控制制度》执行密码策略。

如果需要加密措施,必须从法律顾问获取*建议以保证需要时符合有关规定。

为保证遵照有关规定需要采取以下控制措施:

a) 在获取加密技术前,要向*咨询并评估密码控制措施和要求;

b) 使用正式授权、购置和初始程序,保证遵照有关加密技术的法律;

c) 对受控加密项目与有关的执法机构(如国家商业密码办公室)进行合作。

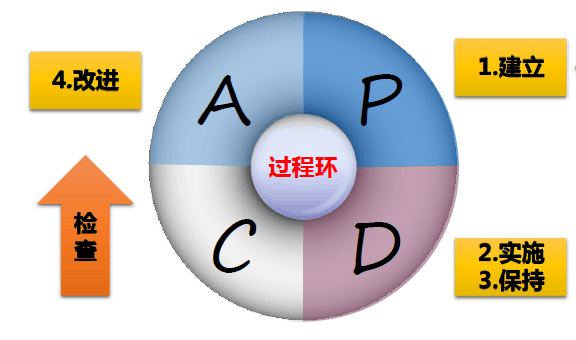

为方便理解业务连续性管理过程,将采用分级的方式进行表述。业务连续性管理概要过程主要从整体上描述,不会体现具体的细节和涵盖所有的人员。

1) 制定业务连续性框架

通过对一系列应对方式(包括资源获取方式)的策略评估,确定业务连续性框架,为每一服务选择了合适的响应方式,使得组织可以在中断发生中或发生后能够按预定的条件持续提供服务。

2) 制定应急预案

开发具体的服务连续性应对措施,建立事故管理和业务连续性、业务恢复计划的管理框架,以详细描述在事故发生中或发生后维持和恢复运行的步骤。

3) 演练与维护

通过业务连续性的演练、维护和评审使得组织保证服务连续性策略和计划完成、更新和准确的程度。

1 确定团队与人员

组织应确定识别管理参与服务连续性管理和恢复所需的核心技能和知识的合适方式,以及相关参与的人员。

能力和知识是指各种技术资源,包括技术人员、文档等,使得参与的团队和人员能够透彻地了解组织的业务情况和信息系统情况,深刻地把握单位灾难恢复系统的状态,并具有各种相关的技术能力,经历了多次灾难恢复演练,能在灾难发生时,*解决各种问题以确保单位关键业务系统的持续运行。组织应根据灾难恢复目标,确定灾难备份中心在软件、硬件和网络等方面的技术支持要求,包括技术支持的组织架构、各类技术支持人员的数量和素质等要求。

2 确定利益相关方

组织应确定参与服务连续性管理和恢复的相关利益方、业务或服务合作伙伴及承包方的关系,以及联络方式和所分担的职责。

3 确定技术设施

备用技术设施是指当灾难发生时,确保业务持续运行所需的技术设施(包括网络、应用系统等)。对可能影响网络可用性的线路及设备有冗余;对于恢复所需的软、硬件设备以及与外部的通讯方式和线路等,应提前确定获取的标的和相应的处理脚本。

人员出入管理

⑴所有出入本公司的人员都需经过授权,员工可凭胸卡或指纹出入公司办公区域。第三方人员必须凭借临时通行证出入*办公区域,或可与被访者(值班人员)取得联系后,由值班人员带领到前台填写《来访客人登记表》/《面试登记表》后出入*办公区域。

⑵所有员工出入公司都有义务随手关门,以**公司及大家的财产安全,违者按照《信息安全奖惩规定》进行处罚。

⑶第三方进入办公区域需由值班人员陪同,未经允许禁止摄影、拍照。

⑷本公司的E1级办公区域:总裁办公室、高管办公室、财务办公室、机房等,第三方人员未经允许不得出入。

⑸行政部有义务监督非临时第三方临时通行证的佩戴情况,如发现未佩戴临时通行证的非临时第三方应询问并确认其身份,并提醒其佩戴临时通行证。

⑹本公司谢绝推销,快递人员、送餐人员只能进入到前台可视范围内的办公区域。

⑺前台行政人员不宜在办公时间内久离前公区,如离开应通知行政主管来交接监管前公区。

-/gbacfji/-

http://lsjsqd.b2b168.com