公司名称厦门汉墨企业管理咨询有限公司

行业认证服务业

认证种类信息安全管理体系认证

服务内容ISO27001信息安全管理体系认证培训辅导

服务电话

所在地厦门

ISO认证ISO27001信息安全管理体系认证咨询

ISO27001认证ISO27001信息安全管理体系认证

发货地厦门或福州

ISO27001认证信息安全管理体系认证

防火措施

⑴办公楼的消防安全由行政部负责人监督物业公司进行消防管理工作。办公场所都应配备灭火器等各种消防器材,并不得挪作他用。

⑵易燃、易爆物品要按消防规范安全隔离存放,并*专人保管,不得乱放、混放。

⑶严禁个人私自携带易燃、易爆物品进入工作区域。

⑷防火通道必须保持畅通,严禁堆放任何物品堵塞防火通道。

⑸严禁在办公区域使用明火进行操作及维护工作,特殊需要必须经行政部批准。

发现火警时,应注意的事项

⑴*通知并组织公司全体员工从楼梯或消防梯撤离现场。

⑵打碎火警报警装置保护玻璃,按下报警开关。

⑶向119报警,讲话要沉着冷静、简单清晰,讲清地址、楼层和起火性质。

⑷如情况不明,应首先进行疏散,保证生命安全。

⑸如能确认有能力进行灭火操作,应取出灭火器,打开保险销灭火;或将楼层消防栓箱内的水龙带与消火栓连接,打开阀门进行灭火。

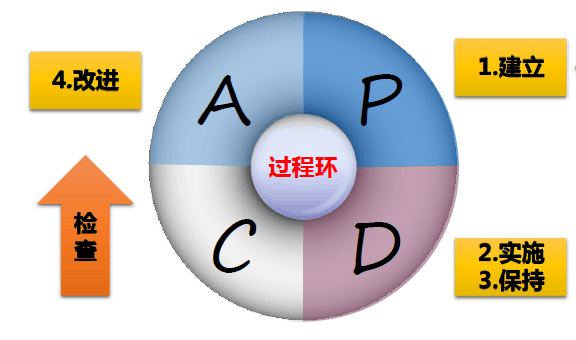

为了清楚地分析原因,过程和影响范围,确定级别和责任人,以利于改进,包括为可能涉及到的诉讼(民事的或刑事的)行为提供证据支持,在信息安全事件发生时,信息安全工作小组要进行证据的收集工作。

进行证据收集时要注意:

1) 及时性

重要的证据可能存在被故意或意外毁坏的危险,所以要在时间就要进行证据收集的工作。在证据收集追赶公司管辖权边界的情况下,应及时联系相关方面,包括委托相关组织或人员去收集需要的信息作证据。

2) 证据的份量:即证据的质量和完备性。

为了保证证据的份量,公司应当采取必要的控制措施来保证证据的质量和完备性控制要求,在从证据被发现到存储和处理的整个过程中,应通过一种强证据踪迹来论证。一般应该注意以下方面:

对纸面文档:原物应被安全保存且带有下列信息的记录:谁发现了这个文档,文档是在哪儿被发现的,文档是什么时候被发现的,谁来证明这个发现;任何调查应确保原物没有被篡改;

对计算机介质上的信息:任何可移动介质的镜像或拷贝(依赖于适用的要求)、硬盘或内存中的信息都应确保其可用性;拷贝过程中所有的行为日志都应保存下来,且应有证据证明该过程;原始的介质和日志(如果这一点不可能的话,那么至少有一个镜像或拷贝)应安全保存且不能改变。

任何法律*工作应仅在证据材料的拷贝上进行。所有证据材料的完整性应得到保护。证据材料的拷贝应在可信赖人员的监督下进行,什么时候在什么地方执行的拷贝过程,谁执行的拷贝活动,以及使用了哪种工具和程序,这些信息都应记录。

3) 证据的可容许性:即证据是否可在法庭上使用;

为了获得被容许的证据,公司应该确保信息系统符合任何公布的标准或实用规则来产生被容许的证据。

制定应急预案

组织应将灾难一旦发生,所应执行的活动,形成文件,制定应急预案。

1 确定团队职责与分工

描述灾难恢复的组织结构,各个岗位的职责和人员名单,灾难恢复组织应包括应急响应组,灾难恢复组等。并列出灾难恢复相关人员和组织的联络表,包括灾难恢复团队,运营商、厂商、经理部门、媒体、员工、家属等,联络方式包括固定电话、移动电话、对讲机、电子邮件和住址等。

2 确定突发事件通告机制

任何人员在发现信息系统相关突发灾难发生或即将发生时,应按预定的过程报告相关人员,并由相关人员进行初步判断,通知和处理。

3 确定损害评估机制

在突发事件发生后,由灾难恢复责任人召集相应的专业人员对突发事件进行慎重评估,确认突发事件对信息系统造成的影响,确定下一步将要采取的行动,一旦系统的影响被确定,应将信息按照预定的通告过程通知给相应的团队。

4 确定灾难启动机制

应预先制定灾难恢复预案启动的条件,当损害评估的结果达到一项或多项启动条件时,组织将正式发出灾难启动,宣布启动灾难恢复预案,并根据宣告过程通知各有关部门。

5 确定系统恢复过程

各系统的应急预案中描述时间、地点、人员、设备和系统恢复每一步的详细操作步骤,同时还包括特定情况发生时各团队之间进行协调的指令,以及异常处理过程。

6 形成计划文档

将上述计划中的内容形成服务应急预案,并提交信息安全管理会及相关各方人员进行评审。

信息安全测量领域 信息安全测量类别

A.5 安全方针 1.方针及信息安全目标有效性测量

2.风险管理测量

A.6 信息安全组织 1.信息安全组织测量

A.7 人力资源安全 1.人力资源管理测量

2.信息安全培训测量

A.8 资产管理 1.资产识别表测量

2.数据和文档管理测量

3.设备管理测量

A.9 访问控制 1.访问控制有效性测量

A.10 密码学 1.密码管理

A.11 物理环境安全 1.物理环境测量

A.12 操作管理 1.系统监控测量

2.防病毒及恶意软件测量

3.备份管理测量

4.软件和系统管理测量

A.13 通信管理 1.保密协议测量

2.网络安全测量

3.电子消息测量

A.14 信息系统获取、开发和维护 1.信息系统开发过程测量

A.15 供应商管理 1.第三方服务管理测量

A.16 信息安全事件管理 1.信息安全事件管理测量

A.17 业务连续性管理 1.业务连续性计划有效性测量

A.18 符合性 1.合规性测量

-/gbacfji/-

http://lsjsqd.b2b168.com